Chargement

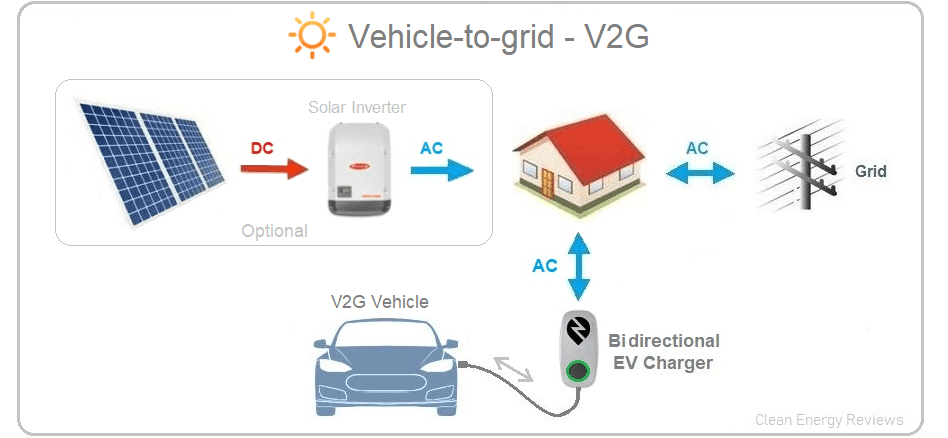

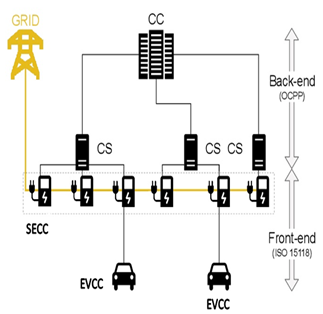

Cette étude aborde les défis de cybersécurité des systèmes Vehicle-to-Grid (V2G), en soulignant la vulnérabilité des canaux de communication due à la complexité croissante des systèmes. Elle passe en revue les cyberattaques courantes, notamment les attaques par déni de service et les attaques de l'homme du milieu, et met en évidence les limites des méthodes traditionnelles de détection d'intrusion. Pour améliorer la détection des anomalies, nous avons proposé un algorithme utilisant les forêts d'isolement, un modèle d'apprentissage non supervisé, offrant une faible complexité et des performances élevées sur des ensembles de données complexes. Ce modèle est évalué à l'aide des données du projet MiniV2G et comparé aux approches existantes dans le contexte de la cybersécurité V2G. le tout a été développé dans un cadre expérimental simulé pour garantir une mise en œuvre maîtrisée et reproductible.

Vulnérabilité accrue des réseaux V2G à cause de la complexité des échanges (véhicules, agrégateurs, fournisseurs d’énergie).

Faible performance des IDS classiques sur des données massives et complexes.

Taux élevés de fausses alertes dans les approches existantes.

Coût computationnel élevé de certaines méthodes basées sur les réseaux neuronaux profonds.

Problèmes de confidentialité non totalement résolus dans les mécanismes d’authentification et de transaction.

Difficulté à définir un seuil d’alerte universel pour les détections d’anomalies.

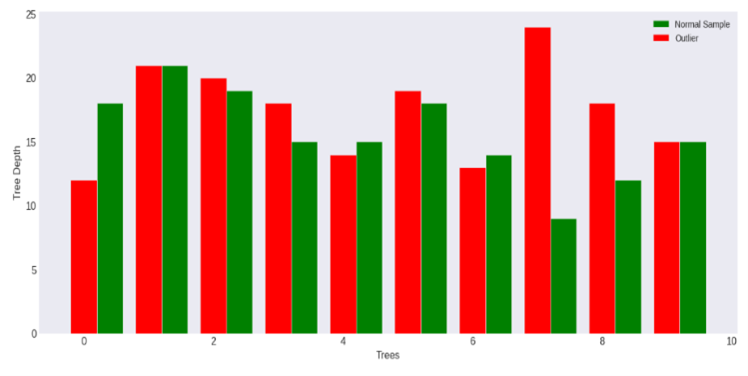

L’introduction du modèle Isolation Forest a permis de détecter efficacement les anomalies dans les communications V2G avec une faible complexité de calcul. Le système a démontré une capacité à gérer des données mixtes (continues/discrètes) et à s’adapter aux nouvelles menaces sans supervision explicite. Par rapport aux approches antérieures, le modèle a montré de meilleures performances en termes de précision, de réduction des faux positifs et de temps de traitement. Ce travail jette les bases d’un IDS évolutif, peu coûteux et efficace pour les réseaux V2G.

Fouille de données